- Firewalls — немного теории для начинающих или что надо знать перед покупкой

- PfSense

- IPFire

- OPNSense

- NG Firewall

- Smoothwall

- Ufw

- Csf

- Avast premium security

- Comodo firewall

- Великий российский фаервол не за горами

- Веселые старты

- Виды фаерволов

- Дополнительная защита сети

- Другие файрволы

- Инспекторы состояния

- История появления

- Лучшие фаерволы

- Пакетные фильтры

- Посредники прикладного уровня

- Стоимость лицензий на фаерволы

- Суть проблемы

- Управляемые коммутаторы

- Шлюзы сеансового уровня

Firewalls — немного теории для начинающих или что надо знать перед покупкой

Несколько лет назад мне пришлось окунуться в мир firewall-ов и найти нужный вариант. Платный/бесплатный, открытый/закрытый, железо или софт. Опций предостаточно. Сегодня все это позади и у меня уже давно есть любимый firewall, который я ставлю за считанные минуты, но тем, кто только начинает работать в этой области, хотелось бы помочь внеся хоть какую-то ясность. Надеюсь, что поможет.

(Не могу заставить себя писать “межсетевой экран”, firewall – он и в Африке firewall).

1. Изначально firewall-ы разделяются на 2 типа: host-based и network. Host-based устанавливается непосредственно на клиентскую машину (поверх существующей ОС) и защищает исключительно одну эту машину. Это может быть полезно в домашних условиях (особенно, если у вас всего один компьютер и он напрямую подключен к модему) или в сетевом окружении, как дополнительное средство безопасности.

Network firewall защищает всю сеть и обычно служит шлюзом для этой сети. Сеть может состоять как из одного компьютера, так и из многих тысяч. Тип firewall-а выбирается в зависимости от сетевой среды и потребностей.

2. Network firewall подразделяются на 2 вида: PC-based (основанные на обычном компьютере) и ASIC-accelerated.

ASIC – application-specific integrated circuit. Подразумеваются машины, в которых основной функционал firewall-а происходит на аппаратном уровне. Как правило, это очень дорогие системы, стоимость которых зачастую доходит до нескольких десятков и даже сотен тысяч долларов. Используются обычно в ISP-подобных организациях, которым нужна очень высокая пропускная способность.

Все остальные firewall-ы являются PC-based. Не попадайтесь на удочки продавцов и маркетологов: все остальные firewall-ы являются PC-based.

3. В свою очередь PC-based firewall-ы подразделяются на 2 вида: дистрибутивы и appliances (корОбки). У каждого из них есть свои плюсы и минусы.

В пользу дистрибутивов:

— В зависимости от ситуации, у вас уже может быть в наличии нужное железо, которое вы можете выделить под firewall. Или же можете купить сервер/компьютер по относительно дешевой цене. Т.е. скорее всего это будет дешевле.

— Вы можете купить компьютер или сервер, который может быть маленьким или огромным – ваш выбор.

— Вы можете добавить в этот компьютер/сервер нескольких дополнительных сетевых карточек, или например поставить ОС на RAID массив – гибкость.

— Если понадобится, можете перенести (переустановить) ПО на другой сервер – мобильность.

— Вы конкретно знаете все технические характеристики вашего сервера.

— Вы гораздо меньше зависите от поставщика.

В пользу appliances:

— Меньше головной боли при выборе железа, особенно при попытке объять необъятное и просчитать наперед рост фирмы, объем траффика и т.д. Специалисты поставщика, как правило, могут подсказать какой именно аппарат из их ассортимента следует брать и зачасутю будут правы.

— Не все железо поддерживается всеми дистрибутивами. Зачастую софт “обрезан” довольно жестко. При установке ПО на новенький блестящий сервер, вы можете попасть в ситуацию, когда вы увидите на одном из форумов, что ваше железо однозначно не поддерживается. Причем предугадать такую ситуацию довольно трудно, ибо обычно в нее попадают когда деньги уже потрачены и прогресс пошел.

— Обычно они имеют “правильную” форму, т.е. маленькие аккуратные корОбки или 1U rackmounts (т.е. под серверную стойку).

— Как правило, они уже подогнаны под определенные категории использования, т.е. CPU, RAM, HD будут подходить под ваши нужды, а по количеству сетевых интерфейсов они будут превосходить стандартные 1U сервера.

— Поддерживаются как appliance, т.е. один адрес поддержки и для железа и для софта.

— Никакой головной боли с установкой ПО.

— Ну и напоследок, они зачастую очень неплохо выглядят.

4. (Теперь уже по традиции), дистрибутивы делятся на 2 вида: с открытыми исходниками и проприетарные.

Не вдаваясь слишком много в подробности и холивары, можно отметить, что нередко люди попадаются на удочки “FUD (Fear, uncertainty and doubt) campaign”, которую ведут вендоры проприетарного ПО, и ошибочно считают свободный/открытый софт недостаточно защищенным, не имеющим поддержки, некачественно написанным и т.д. Конечно, все это всего лишь FUD и не более. Опенсорсные firewall-ы ничуть не уступают по качеству своим закрытым товарищам. Но следует отметить некоторые моменты:

— Даже не являясь программистом можно насладиться прелестями СПО, ибо на форумах есть достаточно людей, которые с радостью помогут вам, вплоть до того, что могут даже написать небольшие патчи.

— Вы можете всегда посмотреть в код и попытаться понять что и как работает. Это зачастую помогает при решении проблем.

— С другой стороны, поставщик закрытого ПО предоставит вам поддержку (за немалые деньги) и специально обученные профессионалы помогут решить любую проблему.

Конечно, такой вид поддержки существует и в открытом ПО, но там, как правило, люди пытаются справиться сами.

5. Теперь давайте посмотрим чем обросли за все это время firewall-ы.

UTM – Unified Threat Management. По сути это тот же PC-based firewall, только обросший дополнительным функционалом. Сюда добавляют как стандартные (сегодня) функции firewall-а: IDS/IPS, VPN, load-balancing, routing, так и другие: content filtering, antivirus, anti-spam и т.д.

Обычно только небольшие организации с маленьким бюджетом пользуются UTM. Специалисты настоятельно рекоммендуют все-таки разделять и ставить машину с функционалом UTM за firewall-ом.

6. Сервер. Который “делает все серверные дела”. Есть такая птица. У него в наличии и firewall, и почта, и ftp, и файлохранилище, и еще куча вещей. Несмотря на невероятное удобство такого богатого функционала, пользоваться им крайне не рекомендуется, ибо в плане безопасности – это просто одна большая дыра.

7. IDS/IPS. Некое подобие анализатора траффика, работающего на основе базы подписей и пытающегося выявить аномалии. IDS (intrusion detection system) пытается их обнаружить, в то время как IPS (intrusion prevention system) пытается их еще и остановить.

Многие firewall-ы сегодня имеют этот функционал встроенным или же добавляют его как пакет.

8. IDS/IPS не идеальны, ибо не понимают протоколов, поэтому для более серьезной защиты используется Layer 7 firewall. Как правило, имеется в большинстве firewall-ов.

Стоит заметить, что и IDS/IPS и Layer 7 firewall достаточно прожорливы в плане CPU и RAM.

9. Функционал. Большинство firewall-ов пытаются включить в себя всевозможные ништяки, и при правильном маркетинге это звучит красиво.

Нужен ли вам весь этот функционал? Нет. Нужен ли он вам частично? Да. Поэтому желательно понять что вам нужно, что вам предлагают и почитать подробнее о каждой функции, чтобы не попадаться на удочку и не платить за то, что вы и через 10 лет не будете использовать.

10. Поддержка. Это одна из самых важных вещей в мире firewall-ов: кто-то должен уметь оперировать им и уметь разобраться при сбоях. Если у вас есть компетентные работники или Вы сами таким являетесь – прекрасно. Если нет – придется заплатить. Причем позаботиться об этом надо уже при покупке firewall-а. Зачастую поддержка совсем не дешевая, но это ваша гарантия. Стоит ли рисковать в данном случае?

Ну вот вроде и все. Если что-то забыл — пишите.

PfSense

Это решение для обеспечения безопасности с открытым исходным кодом на основе ядра FreeBSD.

– это один из ведущих сетевых файрволов с коммерческим уровнем функционала.

pfSense доступно как оборудование, виртуальное устройство и загружаемый исходник (общая версия).

Бесплатно вы получаете общую версию.

Мне нравится их исчерпывающая документация, хорошо понятная и простая в использовании. Вот некоторые из значимых упоминаемых особенностей pfSense:

Больше функций, чем предоставляют некоторые коммерческие файрволы, вы получаете БЕСПЛАТНО.

Поразительно, не так ли?

Кроме того, у вас также есть возможность устанавливать пакеты всего одним щелчком мыши.

Например:

- безопасность — stunner, snort, tinc, nmap, arpwatch;

- мониторинг – iftop, ntopng, softflowd, urlsnarf, darkstat, mailreport;

- создание сети — netio, nut, Avahi;

- маршрутизация — frr, olsrd, routed, OpenBGPD;

- обслуживание — iperf, widentd, syslog-ng, bind, acme, imspector, git, dns-server.

pfSense выглядит многообещающе и его стоит попробовать.

IPFire

основан на Netfilter и ему доверяют тысячи компаний по всему миру.

IPFire можно использовать как файрвол, прокси-сервер или VPN-шлюз — все зависит от того, как вы настроите его. Он обладает большой гибкостью в настройках.

IDS (система обнаружения вторжений) является встроенной, поэтому атаки обнаруживаются и предотвращаются с самого начала, а с помощью дополнения Guardian вы можете осуществлять автоматическую профилактику.

Вы сможете понять как работать с IPFire менее чем за 30 минут. Прочитать больше о его возможностях можно здесь.

OPNSense

является ответвлением pfSense и m0n0wall. Графический интерфейс доступен на нескольких языках, таких как французский, китайский, японский, итальянский, русский и др.

OPNSense обладает многими серьезными уровнями безопасности и функциями файрвола, такими как IPSec, VPN, 2FA, QoS, IDPS, Netflow, Proxy, Webfilter и т.д.

Он совместим с 32-битной или 64-битной системной архитектурой и доступен для загрузки как ISO-образ и USB-установщик.

NG Firewall

от Untangle — это единая платформа, где вы можете получить все необходимое для защиты сети своей организации.

Он обладает красивой панелью инструментов, попробовать демо-версию можно здесь. Он работает как магазин приложений, где вы можете запускать или отключать отдельные приложения (модули) в соответствии со своими потребностями.

В бесплатной версии вы получаете доступ к самой платформе NG Firewall, бесплатные приложения и 14-дневную пробную версию платных функций.

Smoothwall

— это бесплатное решение с простым веб-интерфейсом для настройки и управления файрволом.

Smoothwall express поддерживает LAN (локальную сеть), DMZ (демилитаризованную зону), внутренний и внешний сетевой файрвол, веб-прокси для ускорения, статистику трафика и др. Выключение или перезагрузка возможны непосредственно через веб-интерфейс.

Примечание: Следующие две программы предназначены только для серверов Linux.

Ufw

(несложный файрвол) работает с Ubuntu. Для управления системой фильтрации пакетов ядра Linux (Netfilter) он использует интерфейс командной строки.

Csf

csf (ConfigServer security) протестирован и поддерживается на следующих ОS и виртуальных серверах:

— это файрвол с контролем состояния соединений, обнаружением входа в систему и обеспечением безопасности для серверов Linux.

Я надеюсь, что вышеперечисленные бесплатные решения для файрвола помогут вам сэкономить деньги и защитить вашу инфраструктуру от взлома.

LOOKING.HOUSE — на проекте собрано более 150 точек looking glass в 40 странах. Можно быстро выполнить команды host, ping, traceroute и mtr.

Avast premium security

Кто-нибудь не слышал про компанию Avast Sofware? Все про нее слышали. Однако, помимо известного антивируса, Avast выпускает еще и файрвол, который входит в платный набор программ Avast Premium Security (раньше он назывался Avast Internet Security, но его переименовали — видимо, чтобы избежать путаницы с программой, которую мы рассмотрим следующей).

При установке пакета нам предлагают поставить еще и Google Chrome, но от него хотя бы можно безболезненно отказаться.

Сразу после инсталляции чуда не произошло: тулза успешно преодолела файрвол и установила соединение с удаленным сервером.

После включения практически всех возможных настроек и параметров защиты ничего особо не поменялось. Только заставив файрвол параноидально спрашивать меня, как реагировать на каждый чих работающего на компе софта, я наконец получил ожидаемый результат.

Настройки файрвола разбросаны по разным меню, из-за чего найти с первого раза то, что нужно, очень непросто. В комплекте поставки Avast Premium Security имеется огромное количество дополнительных тулз для анализа диска, реестра, эвристики, поиска вирусов.

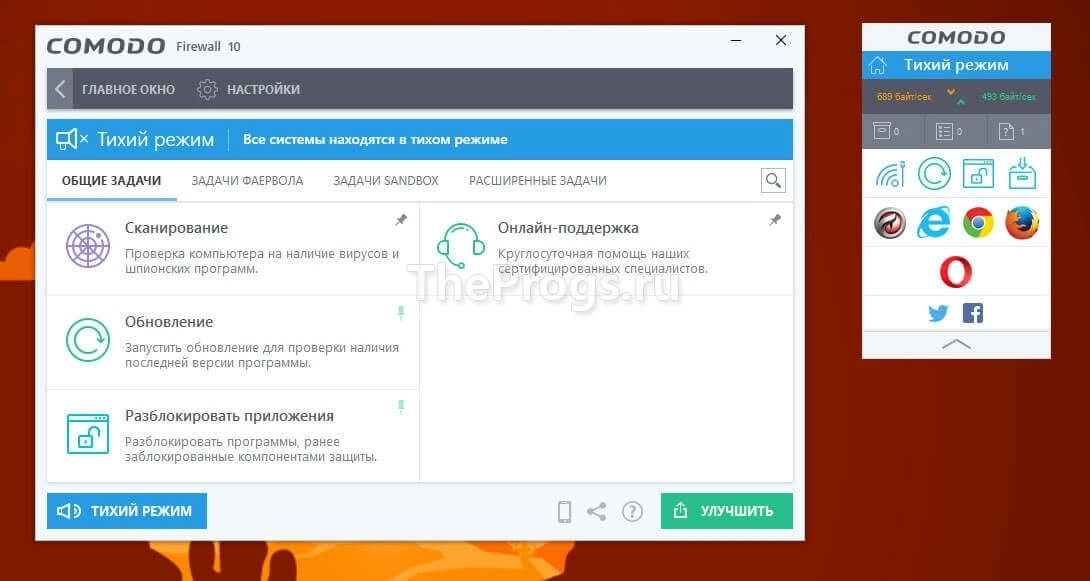

Comodo firewall

Эта программа получила широкую известность еще в эпоху Windows XP, когда Comodo Firewall был едва ли не самым распространенным бесплатным файрволом в России. Пользуется он популярностью и сейчас. Что, в общем-то, неудивительно: разработчики обещают нам проактивную защиту с HIPS, межсетевое экранирование, защиту от переполнения буфера и несанкционированного доступа, защиту реестра и системных файлов, а также другие вкусные плюшки.

Однако во время установки файрвол вызвал смешанные чувства. Сначала предлагал поставить расширения для Яндекс.Браузера.

А потом, если не обратить внимание на «компоненты» и не выключить все ненужное, установщик инсталлирует на твой комп свой браузер.

Делаем первый тест, и Comodo пропускает нашу тулзу.

Включили режим обучения в настройках — и файрвол почему-то никак не прореагировал на нашу тестовую программу, которая успешно подключилась к удаленному компьютеру.

Только после составления белого списка тулзу наконец удалось заблокировать. Вывод напрашивается противоречивый: Comodo Firewall — очень известный файрвол, но установка ненужного софта портит все впечатление. А результаты теста оказались печальными: для обеспечения безопасности программе требуется основательная настройка.

Великий российский фаервол не за горами

Вот, что обычно Лу Вэй говорит, когда на него наезжают по поводу цензуры и фаервола:

«Вы говорите, что некоторые веб-сайты заблокированы в Китае… Китай не способен заблокировать какой-либо иностранный сайт, расположенный в другой стране. Китай не может закрыть ваш веб-сайт в вашей стране. Мы не можем изменить вас, но можем сами выбирать себе друзей. Мы можем решать, кто может приходить в наш дом, а кто не может. Мы не приветствуем тех, кто зарабатывает деньги в Китае, и по-прежнему ведет кампании во вред Китаю… Никто не хочет, чтобы его враг приходил к нему домой в гости».

И вообще: «Использование слова „цензура“ не совсем уместно, это — регулирование. В Китае 4 миллиона интернет-сайтов, около 700 миллионов пользователей интернета, 1 миллиард пользователей телефонов с доступом в интернет и сотни миллионов пользователей соцсетей, которые каждый день производят 30 миллиардов новых сообщений. Нет ни одной страны или организации, способной подвергнуть цензуре всю эту информацию. Мы достигли значительных результатов, направленных на борьбу с хаосом в интернете. Мы пытаемся укрепить регулирование интернета на основе закона. Наша дверь никогда не закроется для интернет—компаний, которые не наносят ущерб интересам китайских потребителей… Если вы хотите свободу, вам нужен порядок. Свобода – наша цель, а порядок – наш инструмент достижения этой цели. Чем больше свободы вы хотите иметь, тем больше порядка вам нужно. Без порядка не может быть свободы».

Так что к нам едет сама «свобода» и «порядок».

— Какой же опыт нам хотят передать?

— Зачем главный китайский производитель шапочек из фольги, закрытый, редко выбирающийся куда-либо вдруг решил лично наведаться в Россию?!

— Случайно ли аккурат перед этим знаменательным событием господин глава Следственного Комитета Бастрыкин вдруг высказался:

«Представляется целесообразным определиться с пределами цензурирования в России глобальной сети интернет, так как эта проблема в настоящее время вызывает острые дискуссии в свете активизации защитников прав на свободу получения и распространения информации. Интересен в этом плане опыт зарубежных государств, противостоящих США и их союзникам. В связи с беспрецедентным информационным давлением они пошли на ограничения иностранных СМИ в целях защиты национального информационного пространства. Так, например, Министерство промышленности и информатизации Китая с 10 марта 2022 года ввело запрет на работу электронных СМИ, полностью или частично принадлежащих иностранным резидентам. Такие СМИ больше не смогут распространять информацию через интернет, а в лучшем случае – посредством печатных изданий. Китайские же СМИ будут сотрудничать с иностранными онлайн-СМИ только при наличии разрешения этого министерства. В руководстве национальных СМИ смогут работать только граждане Китая. Серверы онлайн-СМИ могут находиться только в КНР.

Хватит уже играть в лжедемократию, следуя псевдолиберальным ценностям. Пора поставить действенный заслон этой информационной войне. Нужен жесткий, адекватный и симметричный ответ. Особенно это актуально в условиях предстоящих выборов и возможных рисков активизации дестабилизирующих политическую обстановку сил…»

В первую очередь китайские механизмы блокировки ресурсов в сети известные как «Великий китайский фаервол» или «Золотой щит». Существует несколько способов блокировки интернет-ресурсов, которые используются в «Золотом щите»:

1) IP blocking — запрещается доступ к хосту по его IP адресу. Если на сервере развернут shared-хостинг, то доступ будет заблокирован ко всем хостящимся сайтам.

2) DNS filtering and redirection — доменные имена не резолвятся или возвращаются неверные IP-шники.

3) URL filtering — блокировка по URL или по ключевому слову в URL ресурса.

4) Packet filtering — прерывние передачи TCP пакетов, по найденным в пакете ключевым словам.

5) Connection reset — при повторном обращении к заблокированному по ключевому слову ресурсу, все последующие попытки соединения с ресурсом также будут заблокированы на 30 секунд. Зачастую страдают от такого вида блокировки и пользователи которые сидят за NATом вместе с нарушителем.

6) SSL man-in-the-middle attack — классический MITM в SSL, мы не раз и не два слышали как китайцы это делают.

7) Active IP probing — активное исследование сети, непубличных IP адресов на наличие запрещенной информации. Найденные ресурсы блокируются 1 и 2 пунктом.

8) VPN/SSH traffic recognition — определяют VPN и SSH трафик. Уже научились блокировать VPN соединения, если компания не получила разрешение у Министерства промышленности и информатизации КНР.

Как мы видим, лишь малая часть способов блокировки сейчас реализована в России. Но мы равномерно и поступательно движемся к полной 金盾工程.

Как же мы до такого докатились?! Давайте разбираться:

2022 — Лига безопасного интернета разработала поправки к 139-ФЗ «О защите детей от вредной информации»

2022 — Вступление в силу поправок к 139-ФЗ, черный список Роскомнадзора

2022 — Запрет Хентая

2022 — Обязательная идентификация пользователей публичных Wi-Fi сетей (Постановление Правительства РФ от 31.07.2022 № 758).

2022 — Лига безопасного интернета подписала соглашение о сотрудничестве с Обществом информационной безопасности Китая, которое предполагает проведение два раза в год российско-китайского форума. Продвигает идею «предфильтрации».

2022 — Форум безопасного интернета, Лю Вей подтвердил свое присутствие

2022 — … ?

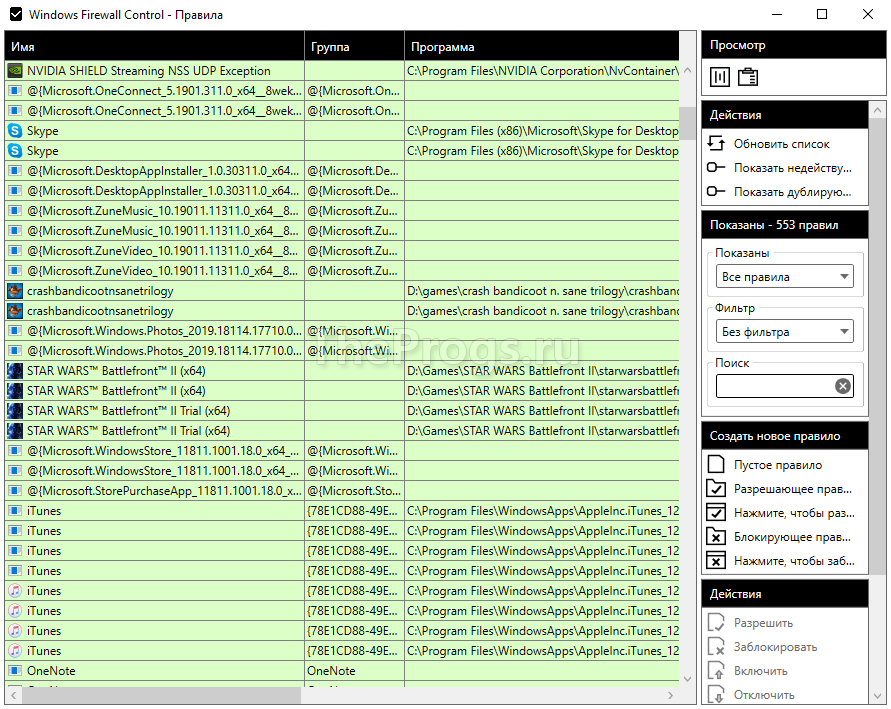

Веселые старты

Изучать мы будем следующие программы: Comodo Firewall, Avast Internet Security, AVG Internet Security, Outpost Firewall Pro, ZoneAlarm Free Firewall, PrivateFirewall, GlassWire и TinyWall. Весь этот софт позиционируется разработчиками как средства защиты для домашних компьютеров, поэтому мы не будем залезать в дебри настроек и сравнивать эти программы по функциям и различным модулям. Лучше посмотреть на них глазами простого юзера, которому все эти высокие технологии до фонаря.

Обычный пользователь отличается от продвинутого количеством оленей на свитере и длиной бороды чисто утилитарным подходом к софту: нажали «Установить» и верим в чудо автоматизации, которое спасет и защитит от злых дядек с их скриптами и троянами. А как там оно устроено внутри, большинству совершенно не важно.

Поэтому условия эксперимента решили максимально упростить. Мы установим каждый из файрволов на чистую ОС Windows 10 x64 и попробуем запустить одну тулзу, которая начинает ломиться на внешний сервер, имитируя подозрительную сетевую активность. Затем мы включим режим обучения и повторим тест снова. Наконец, на третьем этапе мы настроим файрвол на основе белого списка, запретив все, что явно не разрешено.

Ну и не будем забывать про важные для нас критерии: стоимость лицензии, язык интерфейса и простоту настройки и установки. А полученные результаты мы потом сравним.

Виды фаерволов

Сетевой экран может ограждать от нежелательного трафика как всю сеть, так и отдельную рабочую станцию или сервер. Фаервол может быть реализован:

- как программа, запущенная на оборудовании общего назначения,

- как аппаратное средство для специализированного устройства или комплекса,

- как предварительно сконфигурированный образ, запущенный на виртуальной машине.

Единой и строгой классификации брандмауэров нет, однако часто можно встретить распределение их в зависимости от поддерживаемого уровня сетевой модели OSI.

Дополнительная защита сети

Любой фаервол эффективно защищает локальную сеть или машину только от тех угроз, о которых знает. Всегда есть вероятность, что в систему найдет путь нераспознанный сетевым экраном трафик.

Для дополнительной защиты можно использовать протоколы TLS, SSH, IPsec и SRTP, которые применяют криптографию для искажения и маскировки содержимого пакетов, или протоколы OpenPGP и S/MIME, шифрующие информацию на прикладном уровне, что препятствует фильтрации пакетов на сетевом уровне.

Другие файрволы

Это далеко не полный перечень существующих файрволов, их выбор достаточно большой:

- Kerio Personal Firewall – наиболее «продвинутый»;

- Lavasoft Personal Firewall – более простой, но не менее эффективный;

- Tiny Firewall Pro – лучшая защита для небольших сетей;

- Webroot Desktop Firewall и др.

Инспекторы состояния

Эти фаерволы не воздействуют на этап установления соединения между хостами, что дает им преимущество в производительности.

Фильтрация трафика в них производится по принципу сетевого экрана сеансового уровня. Инспектор состояния контролирует каждый пакет на основе таблицы правил, а также сопоставляет каждую сессию на базе таблицы состояний. На уровне приложений работают специализированные посредники.

История появления

Фаерволом может быть как программное средство, так и комплекс ПО и оборудования. И поначалу они были чисто железными, как и давшие им название противопожарные сооружения.

В контексте компьютерных технологий термин стал применяться в 1980-х годах. Интернет тогда был в самом начале своего применения в глобальных масштабах.

Есть мнение, что, прежде чем название фаервола пришло в реальную жизнь, оно прозвучало в фильме «Военные игры» 1983 г., где главный герой — хакер, проникший в сеть Пентагона. Возможно, это повлияло на заимствование и использование именно такого именования оборудования.

Первыми фаерволами можно назвать маршрутизаторы, которые защищали сети в конце 1980-х. Все передаваемые данные проходили сквозь них, поэтому логично было добавить им возможность фильтрации пакетов.

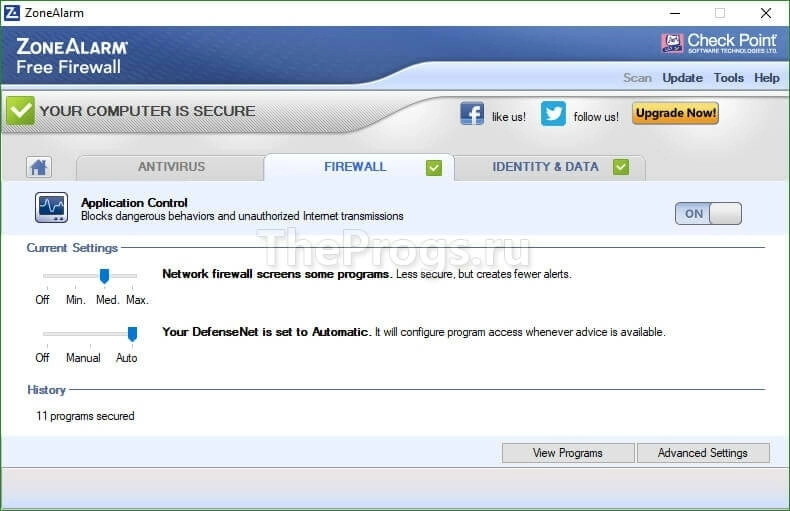

Лучшие фаерволы

А сейчас посмотрим что собой представляют наиболее популярные файрволы:

На сегодняшний день это один из наиболее мощных брандмауэров, позволяющий блокировать загрузку рекламы и активное содержимое web-страниц. Также он контролирует вызывающую подозрения электронную почту. Эти способности файрвола реализуются с помощью специальных алгоритмов, которые фильтруют сетевой трафик и держат под контролем открытые соединения.

Кроме того, эти алгоритмы способны обнаруживать и запрещать любые действия, вызвавшие подозрения, которые производятся как в вашем компьютере, так и вне его, на подходах.

Еще один хороший файрвол, обладающий необычными для брандмауэров способностями защиты вашего персонального компьютера от различных сетевых опасностей — вездесущих хакеров, программ-шпионов и многих других. Как он это делает? Zone Alarm Firewall запрещает доступ к защищенному компьютеру даже самым хитроумным хакерам, делая его как бы невидимым для кого-либо в Интернете.

Также он способен блокировать возможную отправку какой угодно информации без разрешения, а также защищает все программы и основную операционную систему «подзащитного» ПК от любого рода вредоносных программ.

Это довольно удобный файрвол, способный контролировать все порты и интернет-трафик. Кроме того он может блокировать web-страницы, потенциально представляющие опасность, и рекламные всплывающие окна (так называемые pop-ups). Установка программы не представит сложности даже для начинающего пользователя.

Пакетные фильтры

Эти устройства функционируют на канальном и, в некоторых случаях, сетевом уровнях OSI. Контроль трафика производится путем анализа заголовков проходящих пакетов. Это одни из первых средств защиты сетей и являются самыми распространенными.

Узким местом таких межсетевых экранов является то, что при фильтрации фрагментированных пакетов в дальнейшую обработку и передачу могут попадать сообщения, маскирующиеся под фрагменты доверенного пакета. Поэтому часто администраторы настраивают эти фильтры так, чтобы блокировать любые фрагментированные пакеты.

Посредники прикладного уровня

Сетевые экраны прикладного уровня OSI тоже проксируют внешние соединения, но действуют более комплексно. Они могут вычленять в передаваемых данных нежелательные последовательности и команды, причем отдельно анализируются разные прикладные протоколы.

К примеру, такой фаервол может определить, что в почтовом сообщении содержится исполняемый файл, и отбросить его. Каждый пакет проходит многоэтапную проверку, поэтому сетевые экраны данного типа очень медленные и ресурсоемкие. Они редко могут быть использованы для обработки потоков в реальном времени.

Стоимость лицензий на фаерволы

Сегодня фаерволы входят в большинство комплексных решений по повышению ИТ-безопасности компаний. Их стоимость зависит от функционала и количества лицензий, то есть числа защищаемых устройств, как мобильных, так и серверных, и десктопных.

Так, минимальная стоимость защитного программного обеспечения с фаерволом на борту — ₽2400 в месяц на 1 ПК. Однако с ростом количества сотрудников в компании цена будет расти заметно медленнее. В частности, для компании из 10 рабочих мест стоимость составит уже порядка ₽13500 в месяц, а на 100 ПК — всего ₽60 тыс. в месяц.

Суть проблемы

Когда говорят про безопасность компьютера, большинству пользователей в голову приходит борьба с вредоносными компьютерными вирусами. Но вирусы — это не единственная проблема, поджидающая пользователя ПК в Интернете.

Быть может вы обращали внимание на то, что, даже при наличии на вашем ПК установленного антивирусного ПО с обновленными базами, у вас очень часто пропадают нужные файлы, хотя антивирус при этом ведет себя спокойно и никак не реагирует? Или другой случай — лимит Интернета, которым вы рассчитывали пользоваться целый месяц, вдруг растаял за несколько дней? Не сталкивались с этим? Что ж, считайте, что до сих пор вам просто везло. Но ведь есть и не такие счастливчики…

Так все же, из-за чего происходят эти странности? На самом деле объяснение простое. Но прежде — небольшое пояснение. Как вы знаете, у каждого ПК, имеющего выход в Интернет, есть уникальный IP-адрес, своего рода телефонный номер, состоящий из 4 стандартных чисел, каждое из которых может быть от 0 до 255. Вашему компьютеру IP-адрес нужен для связи с любым другим компьютером в Интернете.

А представьте ситуацию, что с Интернетом должны взаимодействовать одновременно несколько программ с вашего компьютера, отдавать и принимать какую-то информацию. Каким образом они определяют где чьи данные, почему не путаются? Для этих целей, чтобы разделить потоки информации и доставлять ее адресату, каждый ПК оснащен так называемыми «портами», количество которых — более 65 тысяч. Именно они позволяют одновременно работать с Интернетом большому количеству программ.

Вдруг однажды вы замечаете, что некий порт N проявляет какую-то непонятную активность, похоже, что кто-то неизвестный пытается хозяйничать в вашем компьютере. Может быть, вы кому-то из друзей говорили свои пароли, и теперь он взламывает вашу машину, пытаясь вас разыграть?

Прежде всего необходимо просто-напросто успокоиться. Помните самые популярные вопросы в нашей стране (да и не только в нашей)? Да-да-да — «Что делать?» и «Кто виноват?». На второй вопрос вы найдете ответ самостоятельно, а вот ответы на первый вопрос вы найдете в этой статье.

Для того чтобы избежать таких опасных ситуаций необходимо наложить запрет на общение вашего компьютера по всем портам, вызывающим подозрение, то есть общение будет только с теми, с кем хотим мы сами. Идеальное решение, не так ли? И сделать это позволяет специальное ПО, называемое файрвол.

Управляемые коммутаторы

Сетевые экраны в виде управляемых коммутаторов — быстрое и мощное средство для защиты корпоративных сетей. Такие устройства работают на канальном уровне OSI и не могут фильтровать данные на протоколах более высоких уровней.

Эти фаерволы могут применяться между сегментами локальной сети или отдельными компьютерами.

Шлюзы сеансового уровня

Фаерволы, действующие на сеансовом уровне, выступают в качестве посредника (прокси) между внешними хостами и узлами локальной сети. Все соединения вносятся в специальную таблицу, после чего фильтр проходят лишь те пакеты, что относятся к соединениям из этой таблицы. При разрыве соединения последующие пакеты отбрасываются.

Шлюз скрывает от внешних узлов внутреннюю топологию локальной сети, что значительно усложняет потенциальные вредоносные атаки. Единственный путь для них — подменять и маскировать пакеты, подкидывая «троянских коней».